Kết nối SSH để quản trị Server

SSH (Secure Shell): là một giao thức điều khiển từ xa cho phép người dùng kiểm soát và chỉnh sửa server từ xa qua Internet. Dịch vụ được tạo ra nhằm thay...

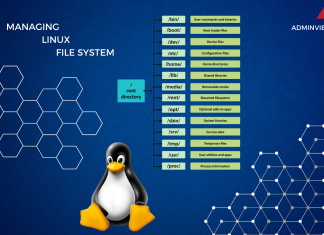

Quản lý file và thư mục trong Linux (phần 3)

Trong bài viết này tôi sẽ nói về quản lý quyền truy cập vào các tập tin. Khi quyền sở hữu và thành viên nhóm cho một tệp tin hoặc thư mục...

26 lệnh cơ bản trên Linux Server

Nói đến Linux, đặc biệt server thì phải nói đến chức năng dòng lệnh Terminal vô cùng mạnh mẽ. Thậm chí cả khi Linux có rất nhiều gói giao diện đồ họa cực kì...

Tìm hiểu công cụ Spiderfoot trong kiểm thử xâm nhập

Mục tiêu

Cài đặt và thiết lập công cụ Spiderfoot

Dùng công cụ Spiderfoot để dò tìm thông tin

Đọc...

Xóa tập tin một cách an toàn trong Linux

Tổng quan

Trên hệ điều hành Linux, việc xóa tập tin một cách an toàn là một phần quan trọng trong việc bảo vệ thông tin cá nhân và...

Cấu hình DHCP Server trên CentOS 7

DHCP viết tắt của từ Dynamic Host Configuration Protocol – Giao thức cấu hình Host động, giúp giảm khối lượng công việc cho quản trị hệ thống mạng. DHCP là một dịch vụ được...

Đồng bộ thời gian hệ thống Network Time Protocol

Giới thiệu

Giao thức NTP (Network Time Protocol - Giao thức đồng bộ thời gian mạng) là một giao thức để đồng bộ đồng hồ của các hệ thống máy tính thông qua mạng dữ liệu chuyển...

Tìm hiểu công cụ VIM trong Kali Linux

Vim, viết tắt của 'Vi Improved', là một trình soạn thảo văn bản có tính tùy chỉnh cao và phức tạp, được thiết kế để giúp chỉnh sửa văn bản hiệu quả...

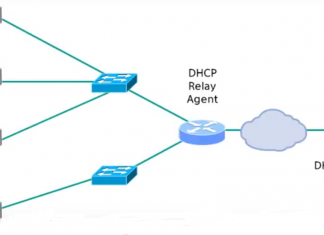

Cấu hình DHCP Relay Agent trên CentOS 6.5

DHCP Relay Agent là gì ?

DHCP Relay Agent là dịch vụ cho phép trung chuyển gói tin DHCP thông qua Router.

Dịch vụ này forward các DHCP Request từ các client đến một server...

Hướng dẫn cài đặt CentOS 7.1 step by step

CentOS là một bản phân phối hệ điều hành tự do dựa trên Linux kernel. Nó có nguồn gốc hoàn toàn từ bản phân phối Red Hat Enterprise Linux (RHEL). CentOS tồn tại để cung...