Triển khai hệ thống phát hiện xâm nhập Snort trên Linux (phần 1)

Bảo mật mạng là một ưu tiên hàng đầu trong môi trường kỹ thuật số ngày nay. Với sự gia tăng của các mối đe dọa mạng và việc tăng cường các...

Hướng dẫn cài đặt Kali Linux trên Vmware Workstation

Trong bài viết này tôi sẽ hướng dẫn các bạn cài đặt hệ điều hành Kali Linux trên phần mềm ảo hóa VMware Workstation. Đây là một hệ điều hành được sử...

Sử dụng Shell trong hệ điều hành Linux

1. Đường dẫn lệnh trong Shell

Trong Linux, khái niệm đường dẫn lệnh (command path) là một phần quan trọng trong các khái niệm cơ bản của shell....

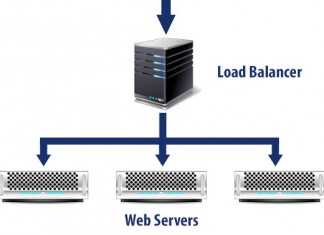

Cấu hình HAProxy và Keepalived

Bài viết này giải thích làm thế nào để thiết lập một cân bằng tải với HAProxy và keepalived trên Centos 6.5. Bộ cân bằng tải ngồi giữa người sử dụng và hai (hoặc...

Mách lẻo bạn cách sử dụng Vi từ A-Z

Giới thiệu

Vi là một trình soạn thảo văn bản phổ biến trên Linux và UNIX, có khả năng tương tác mạnh mẽ và nhiều lệnh hữu ích. Nếu...

Quản lý các tiến trình trong Linux

Để làm việc trên Linux, chúng ta tương tác với hệ điều hành thông qua các lệnh (command). Hệ Điều Hành xem mỗi đơn thể mã lệnh mà nó điều khiển là tiến...

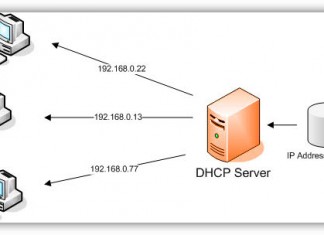

Cài đặt DHCP Server trên Ubuntu

DHCP (Dynamic Host Configuration Protocol) là giao thức cấp phát địa chỉ IP động. Nó cấp phát địa chỉ IP cho bất cứ ai có nhu cầu và đảm bảo tránh cấp phát trùng...

Kết nối SSH để quản trị Server

SSH (Secure Shell): là một giao thức điều khiển từ xa cho phép người dùng kiểm soát và chỉnh sửa server từ xa qua Internet. Dịch vụ được tạo ra nhằm thay...

netdata – Công cụ giám sát hệ thống real-time

Giới thiệu

Netdata là công cụ giám sát toàn bộ hệ thống theo thời gian thực trên nền Linux. Netdata giám sát hiệu suất của application, thiết bị SNMP, v.v.. Và hiển thị tất cả...

Tìm hiểu công cụ Spiderfoot trong kiểm thử xâm nhập

Mục tiêu

Cài đặt và thiết lập công cụ Spiderfoot

Dùng công cụ Spiderfoot để dò tìm thông tin

Đọc...