Trong lĩnh vực điều tra pháp lý kỹ thuật số (forensics) trên hệ điều hành Linux, việc thu thập thông tin cơ bản từ hệ thống bị xâm nhập hoặc bị tấn công là một bước quan trọng. Bằng cách kiểm tra và phân tích các thông tin này, các chuyên gia có thể xác định nguyên nhân của sự cố và đưa ra các biện pháp khắc phục kịp thời. Dưới đây là một số bước và lệnh cơ bản để thu thập thông tin từ hệ thống Linux.

Thông tin cơ bản

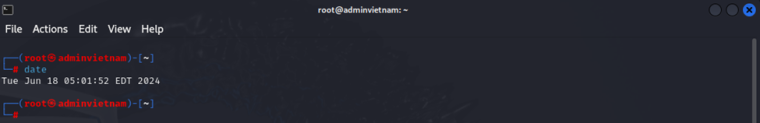

Hiển thị ngày và giờ

date

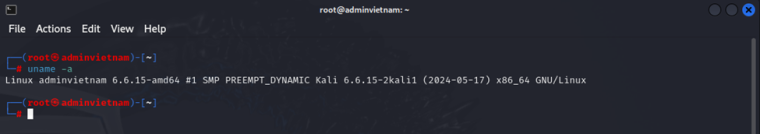

Hiển thị thông tin hệ điều hành

uname -a

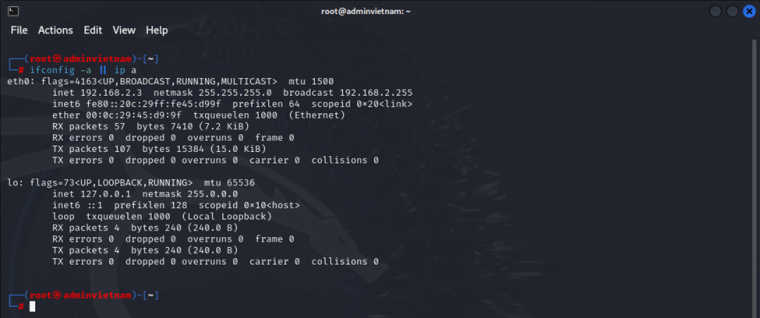

Hiển thị giao diện mạng: (chế độ promiscuous)

ifconfig -a || ip a

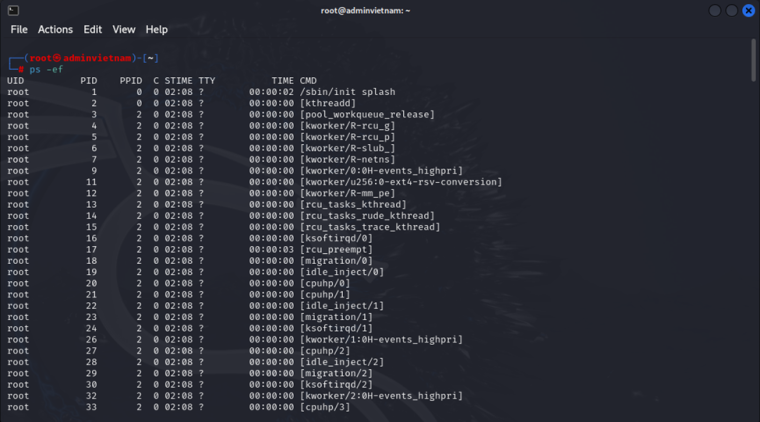

Hiển thị các tiến trình đang chạy

ps -ef

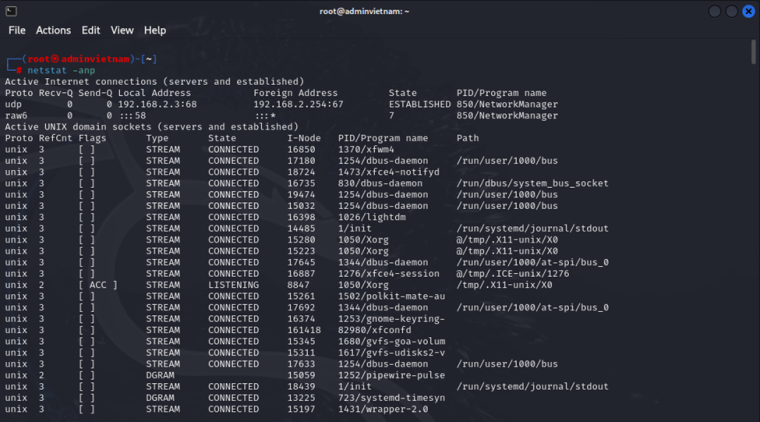

Hiển thị các tiến trình và cổng mạng

netstat -anp

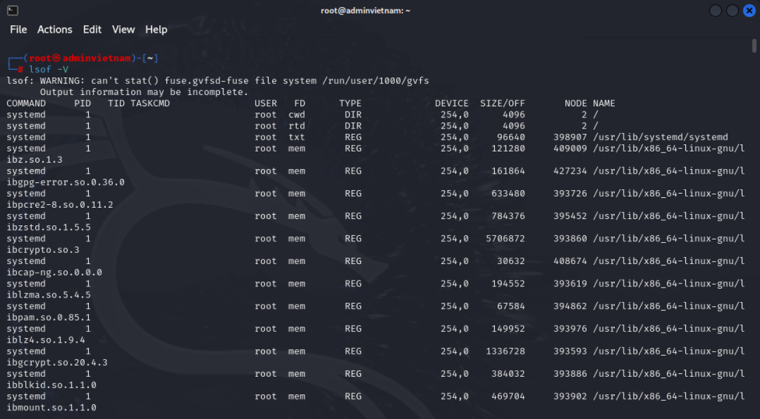

Liệt kê các tệp đang mở

lsof -V

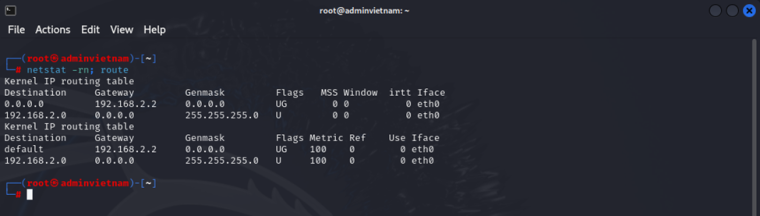

Hiển thị bảng định tuyến

netstat -rn; route

Hiển thị không gian đĩa trống và các thiết bị được gắn kết

df; mount

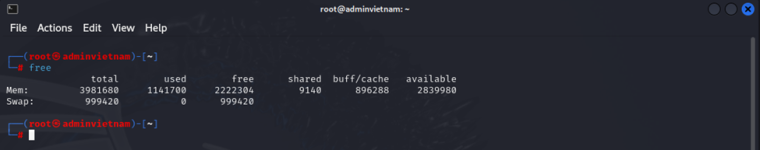

Hiển thị thông tin về bộ nhớ RAM và không gian swap

free

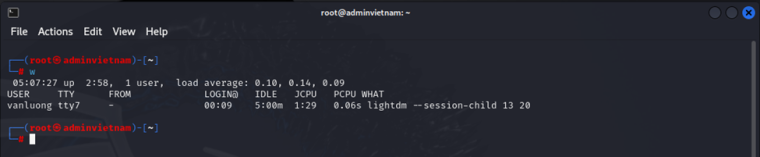

Hiển thị ai đang kết nối vào hệ thống

w

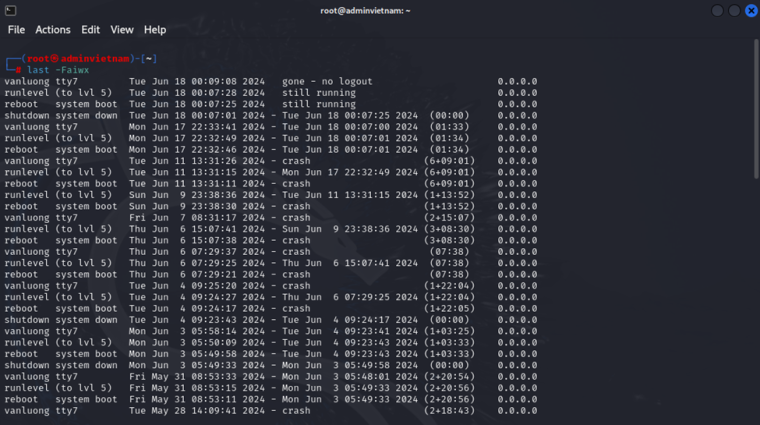

Hiển thị lịch sử các lần đăng nhập

last -Faiwx

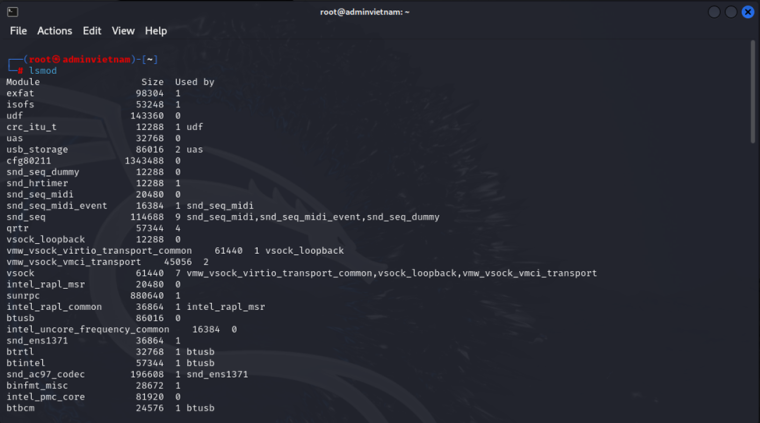

Hiển thị các module đã được tải vào nhân hệ điều hành

lsmod

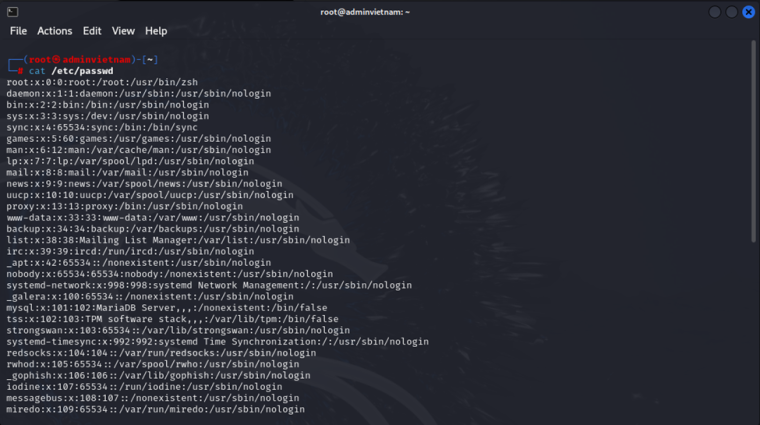

Kiểm tra dữ liệu trong tệp chứa thông tin người dùng

cat /etc/passwd

Các bạn có thể đọc thêm ở Quản lý user, group trong Linux (adminvietnam.org)

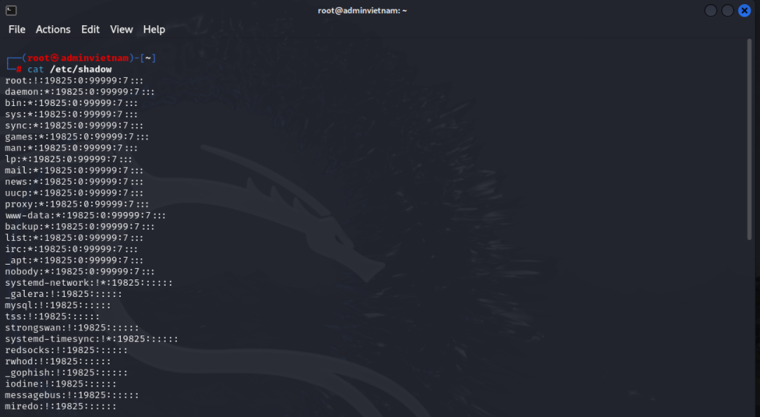

Kiểm tra dữ liệu trong tệp chứa thông tin mật khẩu người dùng

cat /etc/shadow

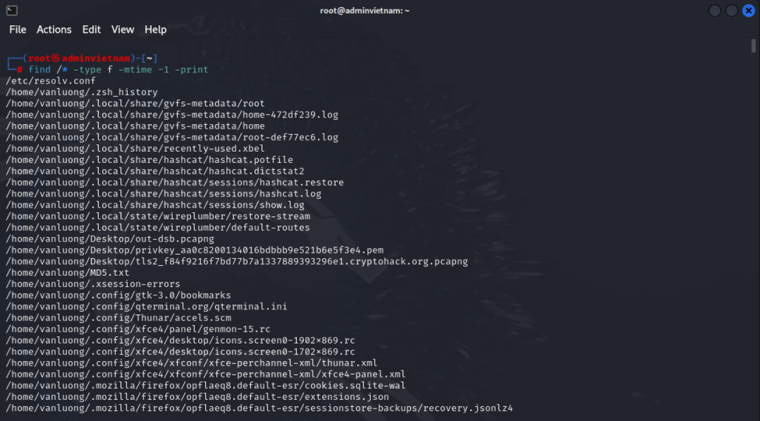

Tìm các tệp đã được sửa đổi trong vòng một phút qua trong một thư mục cụ thể

find /directory -type f -mtime -1 -print

Kiểm Tra Thông Tin Đáng Ngờ

Trong quá trình thu thập thông tin cơ bản, bạn nên kiểm tra các dấu hiệu bất thường như:

PID của các tiến trình chạy với quyền root: Các tiến trình root thường có PID thấp. Nếu bạn thấy một tiến trình root có PID lớn, có thể nghi ngờ về tính hợp pháp của tiến trình đó.

Đăng nhập của người dùng không có shell: Kiểm tra các lần đăng nhập của người dùng không có shell bên trong tệp /etc/passwd.

Mã băm mật khẩu: Kiểm tra các mã băm mật khẩu trong tệp /etc/shadow cho người dùng không có shell.

Kết Luận

Việc cấu hình hệ thống để sử dụng các tệp nhị phân và thư viện tin cậy và trích xuất các thông tin cơ bản là các bước quan trọng trong quản trị hệ thống và đảm bảo an ninh. Thực hiện đúng các bước này sẽ giúp bạn phát hiện và xử lý kịp thời các dấu hiệu bất thường, bảo vệ hệ thống khỏi các mối đe dọa tiềm ẩn.